Опыт контроля с фродом. Фрод: что это, откуда берется и как бороться

Array ( => Y => Y => Y => Y => presscenter => 23 => Array () => Array ( => Otype => linked_products => linked_service => linked_solutions) => /press-center/article/#ELEMENT_ID#/ => - => - => - => => 1 => N => 1 => 1 => d.m.Y => A => 3600 => Y => => Array ( => 1) => => 1 => Страница => => => 1 => 1 => 9954 => => /press-center/article/ => N => => => => => => /press-center/article/ => ACTIVE_FROM => DESC => ID => DESC [~DISPLAY_DATE] => Y [~DISPLAY_NAME] => Y [~DISPLAY_PICTURE] => Y [~DISPLAY_PREVIEW_TEXT] => Y [~IBLOCK_TYPE] => presscenter [~IBLOCK_ID] => 23 [~FIELD_CODE] => Array ( => =>) [~PROPERTY_CODE] => Array ( => Otype => linked_products => linked_service => linked_solutions) [~DETAIL_URL] => /press-center/article/#ELEMENT_ID#/ [~META_KEYWORDS] => - [~META_DESCRIPTION] => - [~BROWSER_TITLE] => - [~DISPLAY_PANEL] => [~SET_TITLE] => Y [~SET_STATUS_404] => N [~INCLUDE_IBLOCK_INTO_CHAIN] => Y [~ADD_SECTIONS_CHAIN] => Y [~ACTIVE_DATE_FORMAT] => d.m.Y [~CACHE_TYPE] => A [~CACHE_TIME] => 3600 [~CACHE_GROUPS] => Y [~USE_PERMISSIONS] => N [~GROUP_PERMISSIONS] => [~DISPLAY_TOP_PAGER] => N [~DISPLAY_BOTTOM_PAGER] => Y [~PAGER_TITLE] => Страница [~PAGER_SHOW_ALWAYS] => N [~PAGER_TEMPLATE] => [~PAGER_SHOW_ALL] => Y [~CHECK_DATES] => Y [~ELEMENT_ID] => 9954 [~ELEMENT_CODE] => [~IBLOCK_URL] => /press-center/article/ [~USE_SHARE] => N [~SHARE_HIDE] => [~SHARE_TEMPLATE] => [~SHARE_HANDLERS] => [~SHARE_SHORTEN_URL_LOGIN] => [~SHARE_SHORTEN_URL_KEY] => [~SEF_FOLDER] => /press-center/article/ [~SORT_BY1] => ACTIVE_FROM [~SORT_ORDER1] => DESC [~SORT_BY2] => ID [~SORT_ORDER2] => DESC =>)

Проблема защиты от банковского фрода и возможные пути ее решения

Виктор Сердюк,

кандидат технических наук, CISSP,

Генеральный директор ЗАО «ДиалогНаука»

PC WEEK REVIEW: ИТ-БЕЗОПАСНОСТЬ

www.pcweek.ru

Сегодня проблема защиты от мошеннических действий злоумышленников является одной из наиболее актуальных задач для большинства российских банков. Это связано с ростом финансовых потерь кредитных организаций вследствие несанкционированных действий злоумышленников, направленных на кражу денежных средств со счетов клиентов банка. При этом в качестве клиентов могут выступать как физические, так и юридические лица.

Вот лишь некоторые примеры действий злоумышленников, которые могут нанести ущерб банку и его клиентам:

- изготовление дубликата или кража банковской карты клиента и попытка снятия с неё денег через банкомат в другом городе или другой стране;

- компрометация регистрационного имени и пароля клиента для доступа к системе дистанционно-банковского обслуживания (ДБО) с целью выполнения несанкционированных транзакций;

- установка на компьютере клиента банка вредоносного программного обеспечения с целью перехвата параметров аутентификации и выполнения транзакций от его имени;

- перехват Интернет-соединения клиента с системой ДБО и выполнение финансовых транзакций от его имени.

В качестве примера возможного ущерба от действий злоумышленников можно привести данные, согласно которым Сбербанк России с начала 2012 года зафиксировал в общей сложности 467 случаев хищения денежных средств со счетов своих клиентов в рамках дистанционно-банковского обслуживания на сумму более 362 миллиона рублей.

Актуальность данной проблемы подтверждается и требованиями статьи 9 Федерального закона № 161-ФЗ «О национальной платежной системе», которая перекладывает на банк ответственность за несанкционированное списание средств со счета клиента. То есть, если клиент сообщил, что средства были списаны со счета без его согласия не позднее чем через день после получения уведомления о транзакции, банк обязан в течение суток возместить ему утраченные средства. Несмотря на то, что вступление данной статьи отложено на один год, в интересах банков уже сейчас начать предпринять меры по повышению уровня защиты от возможных действий злоумышленников.

Возможные пути защиты от банковского фрода

Для защиты от банковского фрода можно реализовывать две возможные стратегии защиты – на стороне клиента или на стороне банка. Реализация функций защиты на стороне клиента включает в себя: усиленную аутентификацию пользователя, создание доверенной среды для работы клиент-банка, разработка требований по защите рабочего места, на котором установлена система ДБО и др. К сожалению, в силу сложности задачи, а также не всегда высокого уровня технической квалификации пользователя, полностью решить проблему защиты на уровне клиента не представляется возможным. Именно поэтому банки все чаще в дополнении к существующим средствам защиты реализуют функции безопасности на стороне банка.

Реализация функций защиты на стороне банка предполагает возможность выявления несанкционированных банковских операций, даже если они были выполнены от имени клиентов. Одним из способов решения данной задачи является применение специализированных систем выявления мошеннических операций. Данные системы обеспечивают анализ банковских транзакций с целью выявления и блокирования тех из них, которые связаны с действиями злоумышленников. Необходимость применения специализированных систем для такого анализа обусловлена тем, что большинство банков ежедневно совершают огромное количество транзакций, обработать которые в ручном режиме практически невозможно.

При этом необходимость внедрения подобной системы всегда можно обосновать путем расчета показателя возврата инвестиций ROI (Return of Investments). Данный показатель позволяет наглядно продемонстрировать руководству банка окупаемость системы за счет возможности предотвращения реальных финансовые потерь со стороны банка посредством блокирования мошеннических транзакций.

В общем случае система защиты от банковского фрода должна удовлетворять следующим требованиям:

- эффективно выявлять транзакции, связанные с действиями мошенников;

- обеспечивать минимальное количество ошибок первого рода, связанными с ложными срабатываниями системы (когда система считает транзакцию мошеннической, хотя она таковой не является);

- обеспечивать возможность не только выявления мошеннической транзакции, но и её блокировки;

- работать в реальном масштабе времени, обрабатывая большое количество транзакций;

- обеспечивать прозрачную интеграцию с существующими бизнес-процессам и ИТ-системами банка;

- обладать свойствами самообучения и простоты эксплуатации;

- иметь в составе поставки уже готовый набор правил, учитывающий российскую специфику банковских транзакций.

Схема размещения системы выявления мошеннических операций и её взаимодействие с компонентами системы ДБО показана на рисунке ниже.

Нажмите, чтобы увеличить схему

Схема размещения системы выявления мошеннических действий

На сегодняшний день можно выделить следующие возможные варианты реализации систем выявления мошеннических операций:

- специализированные системы, предназначенные для выявления банковского фрода;

- системы, которые предлагаются производителями средств ДБО;

- системы, которые были разработаны силами самого банка собственными ресурсами;

- системы, построенные на базе систем мониторинга событий информационной безопасности класса SIEM.

Каждый из вышеперечисленных классов систем выявления банковского фрода имеет свои преимущества и недостатки. В данной статье будет более подробно рассмотрен последний вариант реализации системы выявления фрода на базе решения ArcSight компании Hewlett Packard.

Применение системы защиты от банковского фрода на базе решения HP ArcSight

Система ArcSight представляет собой специализированное решение, предназначенное для автоматизации процесса сбора и анализа информации о событиях безопасности, поступающих из различных источников. В качестве таких источников могут выступать средства защиты информации, общесистемное и прикладное ПО, телекоммуникационное обеспечение и др. На сегодняшний день ArcSight является одной из ведущих систем мирового уровня, получившая наибольшее распространение в России.

Построение системы выявления банковского фрода на базе решения ArcSight предполагает установку и настройку пакета дополнительных правил и отчетов, которые позволяют средствами ArcSight выявлять мошеннические транзакции. ArcSight позволяет легко интегрироваться со всеми основными банковскими прикладными системами, включая системы дистанционного банковского обслуживания «Банк-Клиент», «Интернет-Банк», автоматизированные банковские системы и др. При этом система в реальном масштабе времени осуществляет обработку и корреляцию данных, поступающих не только от прикладного ПО, но от других источников, что позволяет выявлять сложные информационные атаки, направленные на совершение мошеннических действий.

Еще одним преимуществом системы ArcSight является тот факт, что она уже успешно применяется в большом количестве российских банков для мониторинга событий информационной безопасности. Система обладает возможностью обработки до 10 тысяч транзакций в секунду, что позволяет применять её в банке любого уровня.

Принцип работы системы выявления мошеннических действий заключается в следующем. Система в режиме реального времени выполняет анализ атрибутов каждого платежного поручения на основании данных, получаемых из системы ДБО и других систем Банка. На основании результатов такого анализа и в соответствии с определенными правилами, система ArcSight осуществляет расчет коэффициента, характеризующего величину риска платежной операции. Система, осуществляющая обработку платежных операций (ДБО, АБС, иная процессинговая система), должна проводить транзакцию или отклонять ее с учетом величины риска конкретной транзакции. Иными словами, функционал АБС или ДБО должен иметь возможность отклонения транзакции при превышении коэффициента риска транзакции определенного порога.

В таблице ниже приведены основные атрибуты платежного поручения, которые анализируются системой ArcSight на предмет выявления мошеннических транзакций.

Параметры анализа платежного поручения

| № | Наименование параметра | Алгоритм анализа |

| 1 | Наличие получателя платежа в «белом списке» | «Белый список» содержит реквизиты организации, платежи которым рассматриваются как легальные. При этом система позволяет автоматически вести «белый список» таких получателей следующим образом – если операция перевода денежных средств определенному получателю прошла ранее и не была опротестована, то он автоматически попадает в такой список |

| 2 | Наличие получателя платежа в «черном списке» | «Черный список» содержит реквизиты организации, платежи которым рассматриваются как несанкционированные |

| 3 | Тип платежа | В системе существует собственная классификация платежей: платежи в федеральный бюджет, внутрибанковский платежи и др. На основе такой классификации система позволяет выявить те платежи, которые являются легальными и не представляют опасность для банка и клиента |

| 4 | Сумма платежа | Анализ суммы позволяет выявлять нетипичные платежи для конкретного клиента |

| 5 | Атрибуты отправителя платежа | Анализ изменения IP-адресов отправителя позволяет выявлять действия злоумышленников, которые выполняют транзакции от имени клиента банка |

| 6 | Время проведения финансовой транзакции | Анализ данного параметра позволяет выявлять транзакции, которые выполняются в нетипичное для клиента время |

Помимо параметров, приведенных в таблице выше, система ArcSight может анализировать большое количество других атрибутов, которые позволяют выявлять мошеннические действия злоумышленника. Так, например, система может выявлять множественные транзакции на разных получателей с одинаковым назначением платежа и др.

Необходимо отметить, что ArcSight включает в себя большое количество уже готовых правил корреляции, позволяющих выявлять различные виды мошенничества. При этом система предусматривает возможность добавления новых правил, что позволяет учесть специфику операционной деятельности российских банков.

В процессе своей работы система позволяет однозначно квалифицировать подавляющее большинство транзакций как надежные или рискованные. Для некоторых транзакций, по которым нельзя принять однозначного решения, требуется дополнительная проверка со стороны оператора. Таким образом, решение на базе ArcSight, позволяет в значительной степени автоматизировать и упростить процесс анализа параметров платежных поручений с целью выявления фактов мошенничества.

Основные этапы внедрения системы защиты от фрода

Процесс внедрения системы выявления мошеннических транзакций включает в себя следующие основные этапы:

- сбор информации об используемых в банке системах ДБО, АБС. По результатам обследования формируются требования к архитектуре и функциональным возможностям системы;

- разработка технического решения, в котором описывается конфигурация оборудования и программного обеспечения, порядок внедрения, схема информационных потоков, требования к внешнему окружению системы и т.д.;

- установка системы защиты от фрода, интеграция системы с средствами ДБО, БС и другими банковскими приложениями;

- настройка параметров функционирования системы. Как правило, настройка осуществляется путем загрузки в систему архива транзакций за последние несколько месяцев;

- опытная эксплуатация системы, в процессе которого система работает в пассивном режиме, не блокируя мошеннические транзакции. На данном этапе осуществляется отладка процессов эксплуатации комплекса;

- перевод системы защиты от фрода в промышленную эксплуатацию;

- разработка документации, необходимой для дальнейшей эксплуатации системы;

- обучение сотрудников, которые будут отвечать за эксплуатацию системы выявления мошеннических транзакций;

- техническое сопровождение системы.

Заключение

На сегодняшний день практически любой российский банк сталкивается проблемой фрода. Одним из возможных путей решения данной проблемы является применение специализированных систем выявления мошеннических операций, примером которой является решение на базе продукта HP ArcSight. Данное решение уже успешно используется в российских банках и практический опыт его эксплуатации доказал его эффективность за счет предотвращения реального ущерба, который мог бы быть нанесен банку действиями мошенников.

ПЛАС : В начале нашей беседы не могли бы вы представить общую оценку современной ситуации с фродом в платежной сфере? Какие виды мошенничества наиболее распространены в настоящий момент?

А. Голенищев

: Не побоюсь повторить фразу, в последние годы ставшую традиционной для моих коллег: «мошенничество в сфере платежных технологий по уровню своей организованности, масштабам и географическому охвату уже давно превратилось в некую глобальную криминальную индустрию». Почему это произошло? Банковский бизнес развивается стремительно, причем развивается прежде всего за счет интеграции каналов доступа, иными словами, за счет привязки основных розничных продуктов к удаленным средствам доступа к счету, к услугам, к платежным картам, которые в свою очередь также являются средством доступа к счету и возможностям того или иного продукта. Соответственно, на все эти высокотехнологичные каналы направлено сегодня основное внимание преступников, которые ищут уязвимые места в данных направлениях. И здесь на первый план встает вопрос цены хищения информации: любое мошенничество направлено на извлечение прибыли, по своей сути являясь бизнесом, хотя и криминальным, и, как любой бизнес, оно имеет свои затратные статьи. Поэтому, если мошенники видят, что в данный момент определенный канал банковских услуг недостаточно сильно защищен и его использование для кражи данных несложно и не слишком затратно, они акцентируют свои усилия на взломе именно этого канала. В принципе, высокопрофессионально похитить почти любые данные для мошенников не проблема - но в ряде случаев они просто не предпринимают усилий в направлении конкретных хорошо защищенных каналов, если на данный момент это финансово нецелесообразно, поскольку связано с высокими расходами, и при этом существуют более дешевые с точки зрения взлома варианты. Среди некоторых специалистов по информационной безопасности даже бытует такое мнение: «Вы думаете, у вас не украли деньги, потому что у вас их нельзя украсть? На самом деле до вас просто не дошла очередь». В понятие «очередь» в данном случае вкладывается сложность получения несанкционированного доступа, стоимость атаки и т. д.

Нельзя также забывать, что грань между потребностями бизнеса и необходимостью обеспечения безопасности сама по себе очень тонка. Да, в настоящее время у банков достаточно средств и возможностей, как финансовых, так и технологических, выстроить систему безопасности на высочайшем уровне. Однако такая система безопасности, помимо того, что окажется крайне дорогостоящей и громоздкой, просто-напросто разрушит розничный бизнес банка, поскольку любое ужесточение средств безопасности подразумевает достаточно большие «пользовательские» неудобства для клиентов за счет дополнительных процедур идентификации, аутентификации и т. п. Соответственно, чем больше надежность такой системы будет приближаться к максимуму, тем более трудоемким и сложным будет становиться процесс пользования банковскими услугами для клиентов банка. Хотя современные потребители более продвинуты с точки зрения понимания безопасности, чем это было еще каких-нибудь пять лет назад, вопрос «юзабилити» для них по-прежнему остается приоритетным при выборе банка. На этом фоне финансовым учреждениям очень важно соблюсти грань между простотой и понятностью канала предоставления услуг для розничного клиента и вопросами безопасности. Рассматривая текущую ситуацию с мошенничеством на платежном рынке, начнем с банковских карт. Ключевым методом атаки на здесь по-прежнему является скимминг, позволяющий скомпрометировать данные магнитной полосы. При этом наиболее популярен у преступников банкоматный скимминг. Банкоматы используются и как точки компрометации данных реальных карт, и для снятия наличных по поддельным картам, изготовленным с использованием похищенных данных. Это объясняется тем, что скимминг с использованием POS-терминалов более трудоемок: помимо персонализации «белого пластика», достаточного для использования в банкомате, в случае использования поддельной карты в торгово-сервисной сети преступникам необходимо изготовить карту, максимально похожую внешне на настоящую. Несмотря на то, что сейчас широко распространены недорогие цветные принтеры, с помощью которых можно напечатать практически все что угодно, а сама необходимость имитации защитной голограммы также перестала быть останавливающим фактором, это достаточно затратное производство. Кроме того, присутствует риск, что кассир в магазине, куда придет мошенник или так называемый дроп с фальшивой картой, распознает подделку, вызовет охрану и преступник будет задержан.

ПЛАС : Не могли бы вы рассказать подробнее о современных трендах банкоматного мошенничества?

А. Голенищев

: Картина с банкоматным мошенничеством совершенно иная: на сегодняшний день здесь, к сожалению, практически отсутствуют сдерживающие факторы. АТМ-фрод давно уже превратился в прекрасно отлаженный международный преступный бизнес. Скимминговые устройства, которые могут копировать данные магнитной полосы, или всевозможные устройства вроде видеокамер или накладок на клавиатуру для компрометации ПИН-кода сегодня стоят копейки, при этом риск при их установке на уличные банкоматы практически отсутствует.

Вспомним, например, случаи установки таких накладок на банкоматы одного известного производителя. Само скимминговое устройство устанавливалось на ATM одним движением руки, удерживаясь с помощью двустороннего прозрачного скотча, а после завершения скимминговых операций точно так же легко снималось.

Налицо тенденция, когда мошенники, определяя по номеру скомпрометированной карты ее эмитента, стараются снимать деньги по изготовленному с использованием похищенных реквизитов «белого пластика» именно в банкоматах банка, выпустившего реальную карту. Известно, что для своих клиентов у кредитно-финансового учреждения лимиты снятия наличных зачастую выше, а система мониторинга транзакций настроена мягче, чем для клиентов «с улицы», что дает преступникам возможность с меньшим риском обналичить более крупные суммы, чем это было бы возможно сделать в АТМ сторонних банков.

Также существует тенденция, когда с использованием данных реальной карты, которые незаконно копируются с помощью скимминговых устройств в одной стране, изготавливается «белый пластик» и затем снимаются денежные средства в других странах. В данном случае отчетливо наблюдается сильная миграция мошенничества в те регионы, которые еще не перешли полностью на чиповые карты. И если Европа на 99,9% уже завершила EMV-миграцию, то в ряде стран, например, в США - на крупнейшем мировом карточном рынке, ситуация просто плачевная. Американские эквайеры планируют полностью перевести свои POS-терминальные и банкоматные сети на обслуживание EMV-карт по чипу только в 2015 г. При этом к программе переноса ответственности по мошенническим операциям Chip Liability Shift для сетей АТМ и POS Соединенные Штаты присоединятся лишь в 2016 г., причем это объявила пока толькоMasterCard. Таким образом, эмитент скомпрометированной чиповой карты, данные магнитной полосы которой были похищены в результате скимминга в Европе, а средства по которой были незаконно сняты в банкомате в США, не сможет оспорить такую транзакцию и понесет потери от фрода, несмотря на то, что вложил огромные средства в EMV-миграцию своей карточной программы. И поэтому в данном случае огромную роль играет качество системы мониторинга банка-эмитента. Не секрет, что определенные подозрительные операции по картам в конкретно взятых странах с конкретным рисунком активности довольно легко выявляются эффективной системой фрод-мониторинга. Но для предотвращения мошенничества системе недостаточно обнаружить подозрительную транзакцию: банку необходимы механизмы, которые быстро проанализируют полученную информацию и позволят в режиме реального времени принять решение о дальнейших действиях, будь то мгновенная блокировка карты, мгновенное уведомление клиента о попытке проведения подозрительной транзакции и т. д. Чем быстрее эта цепочка сможет срабатывать, тем меньше потерь понесет банк. Разумеется, можно очень «жестко» настраивать системы, использующие популярные технологии нейронных сетей и т. п. , но тут мы возвращаемся к вопросу баланса бизнеса и безопасности. Излишне жесткие настройки системы усложняют не только работу мошенникам, но и использование карты клиентом. Необходимо избегать и слишком грубой настройки закладываемых в систему правил о срабатывании неких определенных банком-эмитентом условий за рубежом, ведь любые настроенные условия достаточно формализованы под какую-то поведенческую структуру. В результате законный держатель карты, инициировавший транзакцию, случайно подпавшую под действие правила (что, как показывает практика, чаще и случается), получит серьезные проблемы при оплате покупки по карте, да еще находясь при этом в чужой стране, вплоть до риска задержания с препровождением в полицейский участок. Следствие такого инцидента для банка - потеря лояльности клиента и нанесение значительного ущерба собственной репутации. Неудивительно, что кредитно-финансовые учреждения, понимающие последствия таких репутационных рисков, готовы скорее потерять деньги в результате мошеннической транзакции, чем утратить лояльность клиента. Особенно с учетом современных каналов обмена информацией, таких как социальные сети, где любые негативные отзывы распространяются мгновенно, увеличивая неблагоприятные последствия для банка.

ПЛАС : Возвращаясь к проблеме скимминга: какие варианты противодействия данному виду мошенничества вы видите наиболее эффективными?

А. Голенищев

: На рынке представлено сегодня множество различных видов средств защиты от скимминга. Сначала финансовые учреждения массово устанавливали на банкоматы пассивные антискимминговые решения: всевозможные накладки на слот картридера в виде полушарий, клювов и т. д. Цель размещения на АТМ таких устройств заключалась в том, чтобы затруднить злоумышленникам установку своих «скиммеров». Но, как показала практика, данные средства защиты дают больше негативный, чем положительный эффект. Огромное многообразие пассивных антискимминговых устройств и промышленное качество производимых сегодня скиммеров, убедительно копирующих их дизайн, привело к тому, что не только клиенты, но уже сами сотрудники банка не всегда понимают, что за накладка установлена на АТМ - скимминговая или антискимминговая. К тому же некоторые антискимминговые устройства портят внешний вид банкоматов.

Справедливости ради надо отметить, что пока еще далеко не все банки отказались от пассивных средств защиты от скимминга. Например, недавно один крупный российский банк заказал большую партию пассивных антискимминговых устройств уникального дизайна. Однако, полагаю, этот «положительный эффект» не более чем вопрос времени: при «целевой задаче» мошенники смогут изготовить специальную скимминговую накладку под особенности дизайна именно этих устройств. Поэтому панацеи я здесь не вижу.

Решение данной проблемы в той или иной степени лежит сейчас, скорее всего, несколько в иной плоскости. Уже достаточно давно появились активные антискимминговые устройства, создающие электромагнитные помехи непосредственно в зоне потенциального размещения скиммингового модуля, которые препятствуют корректному копированию данных магнитной полосы карты. Эти решения приобретаются и устанавливаются сегодня многими крупными банками, включая Альфа-Банк. Они представляют собой своего рода рамки вокруг слота картоприемника, работающие следующим образом: когда держатель помещает карту в картоприемник, срабатывает датчик и включается устройство, генерирующее достаточно мощное электромагнитное излучение, направленное на область картоприемника. В результате на запись данных магнитной полосы карты (осуществляемой с помощью магнитной головки предполагаемого скиммингового устройства) накладываются электромагнитные помехи, исключающие возможность корректного считывания данных скиммером, карта же затягивается дальше в банкомат, в устройство штатного картридера. Стоимость подобного устройства составляет порядка 500–2000 долларов. Сегодня некоторые производители банкоматов уже предлагают свои системы активного антискимминга в качестве опции.

Казалось бы, проблема скимминга практически решена. Однако в последнее время здесь появляется новая опасность - стереоскимминг. В России уже выявлено несколько случаев применения данного вида мошенничества, пришедшего к нам из Европы. Принцип работы стереоскимминга следующий. Как правило, скимминговое устройство копирует данные со второй из трех дорожек магнитной полосы карты. Практически по всему миру банки-эмитенты записывают данные держателя карты на первую и вторую дорожки, оставляя третью дорожку пустой. Так вот, одна дорожка магнитной головки стереоскиммера копирует информацию со второй дорожки магнитной полосы и помехи активного антискиммингового устройства. Вторая дорожка головки скиммингового модуля «записывает» данные третьей, пустой дорожки магнитной полосы, вместо отсутствующих данных которой и «записывается» тот шум, который наводит устройство активного антискимминга. Впоследствии с помощью несложных процедур производится несложная операция вычитывания записи электромагнитных помех из записи, содержащей полезную для преступника информацию с данными держателя карты. Отмечу, что некоторые последние модели известных поставщиков активных антискимминговых решений предотвращают и возможность стереоскимминга, но, к сожалению, пока далеко не все. Поэтому стереоскимминг все еще остается популярным. В качестве решения данной проблемы можно предложить банкам-эмитентам записывать некую информацию и на третью дорожку магнитной полосы, например какие-либо случайные данные, или продублировать первую или вторую дорожку.

Очередным новшеством в области несанкционированного получения конфиденциальной информации стал звуковой скимминг. Случаи применения данного метода мошенничества уже были зафиксированы в Норвегии, во Франции и Германии. В отличие от классического скимминга при звуковом скимминге считывающее устройство не устанавливается на приемное окно картридера АТМ. Мошенник, например, снимает у банкомата фальш-панель, за которую обычно вставляются рекламные листовки, и встраивает в нее антенну, после чего устанавливает ее назад. Данный направленный приемник улавливает электромагнитные волны в звуковом диапазоне, исходящие при считывании информации с магнитной полосы карты магнитной головкой картридера банкомата. Впоследствии эти колебания оцифровываются для получения данных держателя карты. Препятствовать работе звуковых скиммеров могут активные антискимминговые устройства, как и в случае обычных скиммеров с магнитными головками.

Говоря о новинках скимминга, могу еще отметить: недавно проводились лабораторные исследования возможностей так называемого температурного скимминга (thermal-skimming). Температурный скимминг применяется как механизм копирования ПИН-кода и основывается на том, что клавиши клавиатуры банкомата, которых касается клиент при наборе ПИН-кода, нагреты более интенсивно, причем каждая из них - более или менее, в зависимости от очередности их касания. Термальные камеры скиммингового устройства могут «сфотографировать» в инфракрасном диапазоне уровень нагрева клавиш и, исходя из полученных данных, вычислить ПИН-код. Однако здесь необходимо учитывать, что держатель карты может набирать помимо ПИН-кода еще ряд комбинаций - например, сумму к получению, а также тот факт, что в очереди к банкомату может оказаться значительное число клиентов, каждый из которых своими действиями при снятии денег дополнительно нагревает клавиатуру АТМ. Поэтому я полагаю, что дальше лабораторного тестирования этот вид мошенничества не продвинется. Тем более что при «промышленном» использовании данного метода копирования ПИН-кода мошеннику придется каждый раз после клиента подходить (причем достаточно быстро) к банкомату для проведения съемки, а это, согласитесь, более трудоемкая и рисковая «логистика», чем разовая установка поддельных клавиатур или видеокамер.

ПЛАС : В России недавно было выявлено несколько случаев использования поддельных банкоматов. Вы оцениваете их как некий новый способ мошенничества или, вспоминая эпизоды выявления поддельных банкоматов в Европе в конце 1980-х - начале 1990-х гг., как хорошо забытое старое?

А. Голенищев

: Поддельные банкоматы - этот тренд действительно далеко не нов. Когда в 1995 г. я пришел в банк и впервые окунулся в проблемы безопасности, мне рассказывали про один харизматичный случай. В одном из американских городов на улице стоял поддельный банкомат, по сути, представляющий собой просто корпус АТМ. Внутри этого банкомата сидел негритенок, который «работал» картридером - т. е. втягивал внутрь карты клиентов, желающих снять наличные, каким-то образом подсматривал набираемый ПИН-код, после чего передавал карту кому-то из своих подельников, который тут уже снимал с нее деньги в реальном банкомате за углом. Не знаю, анекдот это или нет, но в начале 2011 г. имел место один нашумевший случай, когда поддельный банкомат обнаружили в торговом центре в Киеве. АТМ был установлен очень грамотно, в одном ряду с банкоматами различных банков, и привлекал потенциальных жертв рекламой снятия наличных без комиссионных. Клиент подходил, вставлял в банкомат карту, набирал ПИН-код и желаемую сумму. На все операции банкомат давал отказ и возвращал карту, предварительно скопировав с нее конфиденциальную информацию. Незаконно полученные данные держателя карты, включая ПИН-код, направлялись на установленный внутри поддельного банкомата 3G-модем, который в режиме реального времени пересылал эти данные мошенникам через мобильный интернет. Учитывая, что фальшивый банкомат простоял в торговом центре не один день, от действий злоумышленников понесло ущерб значительное количество банковских клиентов.

Ряд случаев выявления поддельных банкоматов был зафиксирован буквально пару месяцев назад в Москве. Один из них, брендированный логотипом ранее существовавшего Внешинвестбанка, был установлен в торговом центре на Охотном Ряду, еще несколько фальшивых АТМ были обнаружены в столичных аэропортах, а также в городах Чувашской республики и в Сочи.

Возвращаясь к банкоматному мошенничеству, необходимо упомянуть еще одну тенденцию, которая пришла в Россию в 2012 году, - но если раньше это были разовые случаи, то сейчас такого рода инциденты происходят все чаще. Речь идет о траппинге - т. е. о захвате карты при вводе ее в слот картридера (кард-траппинг (card-trapping) либо захвате наличных в момент их выдачи банкоматом (кэш-траппинг (cash-trapping).

Захват карты не представляет собой столь серьезной угрозы по сравнению со скиммингом, поскольку это все-таки разовые, хотя и повторяющиеся атаки. На зону картридера мошенниками устанавливаются специальные механические накладки (не путать с так называемыми ливанскими петлями), которые «захватывают» карту, когда держатель вводит ее в картоприемник АТМ. Зачастую рядом с жертвой оказывается мошенник, советующий держателю карты, находящемуся в явно стрессовой ситуации, повторно ввести ПИН-код, чтобы банкомат выдал карту обратно. Разумеется, после ввода ПИН-кода свою карту держатель не получает, но при этом зоркий злоумышленник уже владеет информацией о ПИН-коде, которой он может воспользоваться для снятия наличных с захваченной карты. Последнюю преступник вытащит из снятого с банкомата «захватывающего устройства» сразу после ухода законного держателя. Однако повторюсь, такие атаки являются одиночными и не несут системного риска для бизнеса, так как данные карт массово не компрометируются.

Кэш-траппинг представляет собой более серьезную опасность. Данный способ хищения наличных бывает двух видов. В первом случае кэш-траппинг является разовой кражей денег непосредственно у клиента: на зону презентера АТМ устанавливается специальная ловушка (это механические зажимы разных конструкций и устройства с супервязким клеем), которая захватывает денежные средства в момент выдачи их банкоматом. Второй вариант кэш-траппинга более сложный и является уже атакой как против клиента, так и против банка. Злоумышленник использует для хищения денег специальное механическое устройство, так называемую вилку, или «рогатку», которая устанавливается внутрь механизма выдачи наличных банкомата. Схема такова: мошенник самостоятельно производит операцию снятия по карте денежных средств на небольшую сумму в АТМ, в момент получения денег он механически отжимает шторку презентера банкомата и вставляет ловушку («рогатку»), после чего шторка закрывается. Последующая операция снятия наличных тем или иным добросовестным держателем карты заканчивается захватом денег - купюры упираются в специальный ступор «рогатки» и остаются внутри банкомата. Клиент, не получив денег, уходит, преступник возвращается, выламывает шторку презентера и вынимает ловушку с попавшими в нее денежными средствами. Такого рода атака также носит разовый характер, однако в дальнейшем мошенники стали использовать более продвинутую схему, так называемый Transaction Reversal Fraud (TRF) - мошенничество, связанное со снятием наличных денежных средств в банкомате.

Для применения этого метода мошенничества злоумышленник открывает в банке карту на дропа или на себя и кладет на депозит некую денежную сумму - например, 50 тыс. рублей. После чего, установив по вышеописанной схеме ловушку в банкомат при снятии небольшой суммы со своей карты, он проводит операцию снятия наличных на всю сумму остатка. Банкомат не может корректно завершить операцию по выдаче и «оценивает» ситуацию как сбой, о котором в банк, процессинговый центр (хост) поступает соответствующая информация с «командой» проведения операции reversal (онлайн-отмены операции выдачи наличных), в результате чего деньги, заблокированные ранее при операции снятия наличных, возвращаются на счет (снимается «холд»), а мошенник описанным выше способом забирает деньги из ловушки. А поскольку снятые средства вновь «вернулись» на счет, мошенник таким же способом снимает их уже в другом банкомате. Т. е. все происходит по принципу сказочного «неразменного пятака». И такие манипуляции могут быть осуществлены многократно, пока банк не выявит эти действия и не заблокирует карту. Подобные случаи какое-то время назад были очень популярны в России, сейчас волна TRF немного спала, но этот метод продолжает практиковаться ввиду дешевизны изготовления самой ловушки и принципа использования.

В качестве противодействия данному виду мошенничества производители банкоматов предлагают различные технические решения - от установки системы сигнализации, реагирующей на взлом шторок презентера, до усиленных бронированных шторок, которые невозможно сломать. Но опять же - это достаточно дорого, при желании же сломать можно все. Но согласно практике, в защите от данного вида мошенничества наиболее эффективно показала себя настроенная система фрод-мониторинга и комплекса противодействия, в результате чего мошенники сами оказывались в «ущербе» и не могли снять с карты даже изначально внесенные на них средства.

Как я уже отмечал, и в случае с активным и пассивным антискиммингом, нельзя забывать, что в принципе можно надежно защитить любую систему, но если это сделает ее сложной в использовании, недовольство со стороны клиента не заставит себя ждать. В то же время правильно настроенная система мониторинга с грамотно настроенными политиками и правилами, а также организационно-технологическими мероприятиями позволяет решать достаточно много проблем, не беспокоя клиентов понапрасну и не причиняя им неудобств.

ПЛАС : Какие виды мошенничества злоумышленники практикуют сегодня для атак на POS-терминалы?

А. Голенищев

: В сфере POS-терминального оборудования, конечно, также существует опасность хищения данных карты. В Европе уже зафиксировано несколько случаев задержания с так называемыми шимминговыми устройствами (chip shimming device). В «шимминге» используется очень тонкая, гибкая плата - шим, или так называемая прокладка, которая устанавливается в чиповый картридер POS-терминала. Шим представляет собой некий фрагмент аналога платежной карты с элементом, имитирующим контактную группу чипа, к которому подключен программный модуль управления. Эта «прокладка» вставляется в чип-ридер POS-терминала. Далее, когда законный держатель расплачивается своей картой через POS-терминал, «прокладка» оказывается между контактной группой чипа карты и чип-ридером терминала, что позволяет устройству перехватить конфиденциальную информацию в момент «коммуникации» чипа карты и чип-ридера POS-терминала.

Хотя документально в официальных источниках информация по шимминговым атакам пока отсутствует, однако следует иметь в виду данный риск, и, возможно, к нему стоит готовиться.

Не остались без внимания мошенников и мобильные, или mPOS-терминалы. Это простейшие устройства - картридеры, которые, как правило, вставляются в разъем аудиовыхода смартфона и позволяют считывать данные платежной карты с помощью специального мобильного приложения. Очевидно, что с точки зрения безопасности такого рода устройства вызывают массу вопросов.

В США mPOS-терминалы Square уже охватили огромный рынок с многомиллионными оборотами, в Европе наибольшей популярностью пользуются мобильные терминалы iZettle, поскольку они работают только с чиповыми картами.

В 2013 году аналогичные мобильные устройства для приема платежей (Pay-Me , 2can, LifePay и др.) были запущены в России. Альфа-Банк первым разработал устройство, которое стало работать как мобильный mPOS-терминал, передающий считанные с магнитной полосы данные в формате 3DES. Кодирование информации магнитной полосы карты идет непосредственно в самой магнитной головке, после чего считанная информация в зашифрованном виде отправляется на хост. Соответственно, пересылаемые данные невозможно скомпрометировать, поскольку при шифровании используются ключи банка, что обеспечивает конфиденциальной информации высокий уровень защиты.

Разумеется, в этом случае также существуют риски, поскольку областью применения mPOS-терминалов является малый и средний бизнес. В частности, это могут быть мелкие предприниматели, которым гипотетически за определенную долю может быть предложено участие в криминальном бизнесе с хищением карточных данных при помощи, например, поддельных мобильных терминалов. Поэтому здесь очень важен строгий контроль деятельности предприятий и частных предпринимателей, которым передаются mPOS-терминалы для приема платежей, со стороны банков-эквайеров, а также некая настройка самих этих мобильных устройств - лимиты на суммы платежа, ограничение количества операций в течение определенного временного периода и т. д. Соответственно, в рамках политики безопасности банка необходимо настраивать mPOS-терминал с учетом среднего чека, частоты операций, оборота, доверия к конкретной компании и т. д.

Однако в настоящее время я не вижу явно выраженного тренда, подтверждающего, что у бизнеса mPOS-терминалов в России огромное будущее. Потому что по своей сути мобильный терминал является неким «транспортом», который подключается к сотовому телефону. В большинстве случаев он позволяет лишь заменить ручной ввод данных карты считыванием магнитной полосы или чипа. Сейчас мобильный телефон стал настолько распространенным и многофункциональным устройством, что, по моему мнению, mPOS-терминалы вскоре будут заменены мобильными приложениями в телефоне без каких-либо дополнительных внешних устройств.

Тем не менее нельзя забывать, что банковский терминал - это банковское оборудование с определенным уровнем доверия. Когда же мы говорим о телефоне, то это уже не банковское оборудование, и «уровень доверия» здесь почти отсутствует, несмотря на «рекламируемую» защищенность/закрытость операционных средств. В настоящее время уже наблюдается выявлено довольно много случаев взлома операционных систем и приложений смартфонов с «заражением» специальными троянскими программами. Я предполагаю, что в дальнейшем вредоносные программы для сотовых телефонов станут серьезным трендом в сфере мошеннической деятельности, к которому необходимо готовиться - в частности, разрабатывать антивирусное ПО для телефонов, отделять модуль NFC от SIM-карты, защищать внутренние коммуникации и т. д. И поскольку сейчас банки активно продвигаются в область мобильной коммерции с точки зрения торговых эквайринговых сегментов и банковских сервисов, то уделять пристальное внимание безопасности нужно именно на этапе разработки новых продуктов и приложений. Приводя в пример наш банк, отмечу, что разработка всех продуктов Альфа-Банка, связанных с дистанционными сервисами, с эквайрингом и с электронной коммерцией, уже на этапе формирования ТУ происходит с привлечением специалистов по безопасности. Как показывает практика, увеличение при таком подходе сроков и сложности, а также, возможно, стоимости разработки компенсируется тем, что на выходе продукта у нас уже сняты основные риски, и сформировано четкое понимание, какие остаточные риски и угрозы можно получить с его запуском, а также предусмотрена определенная защита с учетом существования данных рисков. Поскольку борьба с негативными последствиями уже запущенного без такого подхода бизнеса, как известно, требует существенных финансовых затрат, очень много интересных коммерческих продуктов в разных компаниях было в свое время свернуто ввиду того, что обеспечить их безопасность оказалось практически нереально.

К сожалению, зачастую мошенники на шаг опережают разработчиков новых финансовых сервисов, и предвосхитить их действия трудно и недешево. Конечно же, банки с их финансовыми возможностями могут и делают многое от них зависящее в области безопасности. В большинстве банков технологии, продукты и каналы максимально защищены. Но нужно учитывать, что им при этом часто приходится использовать сервисы и каналы сторонних компаний, интернет-провайдеров, сотовых операторов и т. д. , на уровень и технологии защиты которых банкам влиять сложно, что создает дополнительные риски.

Я уже упоминал, что стопроцентной защиты от преступной деятельности не существует. Поэтому, помимо всего прочего, особое внимание необходимо уделять мониторингу (причем именно в формате онлайн): по сути, он является оптимальным и эффективным решением, которое позволяет, не перегружая бизнес различными дополнительными технологиями - регистрации, аутентификации, авторизации и т. п. , - выявлять и предотвращать фрод, минимизируя финансовые и репутационные потери банка от мошеннических операций, при этом не снижая пользовательского удобства и привлекательности продуктов и сервисов для клиентов.

Одним из наиболее опасных преступлений против собственности считается мошенничество. В уголовном законодательстве есть несколько статей, посвященных ему.

Общий состав посягательства предусмотрен в 159 статье УК РФ . В норме установлены наказания за противоправные действия с физическими объектами или имущественными правами. В 159 статье УК РФ предусмотрены квалифицированные и особо квалифицированные составы. В ст. 159.6 установлено наказание за деяния в сфере компьютерной информации. Между тем в последнее время получил широкое распространение новый тип мошенничества - фрод . Ответственность за него в УК не предусмотрена.

Определение

Слово fraud в переводе с английского обозначает "мошенничество". Суть его состоит в несанкционированных действиях, неправомочном использовании услугами и ресурсами в сетях связи. Проще говоря, это вид мошенничества в области информационных технологи й.

Способы совершения преступления различны. В настоящее время известно больше 50 разных приемов хищения в сетях связи.

Анализируя случаи, имевшие место в практике, можно сказать, что фрод - это такое преступление, за которое привлечь к ответственности очень сложно.

Классификация

Попытка выделить виды фрода была предпринята в 1999 г. Ф. Госсетом и М. Хайлендом. Они смогли обозначить 6 основных типов:

- Subscription fraud - контрактное мошенничество. Оно представляет собой умышленное указание неверных данных при заключении договора или неисполнение абонентом условий об оплате. В этом случае абонент не планирует изначально исполнять свои обязательства по контракту либо в определенный момент отказывается от их выполнения.

- Stolen fraud - использование утерянного или украденного телефона.

- Access fraud. Перевод слова access - "доступ". Соответственно, преступление состоит в противоправном использовании услуг посредством перепрограммирования идентификационных и серийных номеров телефонов.

- Hacking fraud - хакерское мошенничество. Оно представляет собой проникновение в систему безопасности компьютерной сети с целью удаления инструментов защиты или изменения конфигурации системы для несанкционированного ее использования.

- Technical fraud - техническое мошенничество. Оно предполагает противоправное изготовление платежных телефонных карт с поддельными идентификаторами абонентов, платежных отметок, номеров. К этому же типу относят внутрикорпоративное мошенничество. В этом случае злоумышленник имеет возможность пользоваться услугами связи по низкой цене за счет получения незаконного доступа к корпоративной сети. Считается, что такой фрод - это самое опасное деяние, поскольку выявить его довольно сложно.

- Procedural fraud - процедурное мошенничество. Его суть состоит в противоправном вмешательстве в бизнес-процессы, к примеру, в биллинг, для снижения размера оплаты услуг.

Позже эту классификацию существенно упростили; все методы объединили в 4 группы: процедурное, хакерское, контрактное, техническое мошенничество.

Основные типы

Необходимо понимать, что фрод - это такое преступление, источник которого может находиться где угодно. В этой связи особую актуальность приобретает вопрос В соответствии с этим, выделяют следующие три типа мошенничества:

- внутреннее;

- операторское;

- абонентское.

Рассмотрим их основные признаки.

Абонентский фрод

Наиболее распространенными действиями считаются:

- Имитации сигнализации с использованием специальных приборов, позволяющих совершать междугородние/международные звонки, с таксофонов в том числе.

- Физическое подключение к линии.

- Создание нелегального пункта связи через взломанную АТС.

- Кардинг - эмуляция телефонных карт или противоправные действия с картами предоплаты (к примеру, пополнение обманным путем).

- Умышленный отказ от оплаты телефонных переговоров. Такой вариант возможен, если услуги предоставляются в кредит. Как правило, жертвами злоумышленников становятся операторы мобильной связи, предоставляющие услуги роуминга, когда информация между операторами передается с задержкой.

- Клонирование телефонных трубок, сим-карт. Сотовые мошенники получают возможность совершать звонки в любых направлениях бесплатно, а счет придет владельцу клонированной сим-карты.

- Использование телефона в качестве переговорного пункта. Такие действия совершаются в тех местах, где имеется связи: в аэропортах, на вокзалах и пр. Суть мошенничества состоит в следующем: на найденный/украденный паспорт приобретаются сим-карты, тарифы по которым предусматривают возможность формирования задолженности. За небольшую плату желающим предлагается позвонить. Это продолжается до того момента, пока номер не будет заблокирован за образовавшийся долг. Погашать его, разумеется, никто не собирается.

Операторское мошенничество

Зачастую оно выражается в организации очень запутанных схем, связанных с обменом трафиком на сетях. Среди наиболее распространенных неправомерных действий можно отметить следующие:

- Намеренное искажение информации. В таких случаях недобросовестный оператор конфигурирует коммутатор так, чтобы можно было соврать звонки через другого ничего не подозревающего оператора.

- Многократный возврат звонков. Как правило, такое "зацикливание" имеет место при различиях в тарификации операторов при передаче вызовов между ними. Недобросовестный оператор возвращает звонок в исходящую сеть, но через третье лицо. В итоге вызов возвращается снова к недобросовестному оператору, который может его снова отправить по той же цепочке.

- "Приземление" трафика. Этот вид мошенничества также именуют "туннелированием". Он имеет место, когда недобросовестный оператор передает свой трафик в сеть через VoIP. Для этого используется шлюз IP-телефонии.

- Увод трафика. В этом случае создается несколько схем, предусматривающих нелегальное предоставление услуг по сниженным ценам. К примеру, 2 недобросовестных оператора заключают соглашение для получения дополнительного дохода. При этом у одного из них нет лицензии на оказание услуг связи. В условиях соглашения стороны оговаривают, что субъект, не имеющий разрешения, будет использовать сеть партнера как транзитную для пропуска и вливания своего трафика в сеть третьего лица - оператора-жертвы.

Внутренний фрод

Он предполагает действия сотрудников компании связи, связанные с хищением трафика. Сотрудник, к примеру, может воспользоваться служебным положением для извлечения незаконной прибыли. В этом случае мотивом его действий является корысть. Бывает и так, что служащий умышленно наносит компании ущерб, например, вследствие конфликта с руководством.

Внутреннее мошенничество может совершаться путем:

- Сокрытия части информации на коммутационных устройствах. Оборудование может быть настроено так, чтобы для части маршрутов сведения об оказанных услугах регистрироваться не будет или будет вводиться в незадействованный порт. Действия такого рода обнаружить крайне проблематично, даже при проведении анализа данных биллинговой сети, поскольку в нее не поступают первичные сведения о соединениях.

- Сокрытия части данных на оборудовании биллинговых сетей.

Это достаточно специфичная схема мошенничества. Она связана с покупками товаров в Интернете.

Клиенты делают заказ и оплачивают его, как правило, безналичным расчетом с карты или счета. Затем они инициируют возврат оплаты, обосновывая это тем, что платежный инструмент или информация о счете были украдены. В результате средства возвращаются, а приобретенный товар остается у злоумышленника.

Практические сложности

Как показывает практика, злоумышленники используют сразу несколько способов фрода. Ведь, по сути, ? Это люди, хорошо разбирающиеся в информационных технологиях.

Чтобы не быть пойманными, они разрабатывают различные схемы, распутать которые зачастую почти невозможно. Достигается это как раз путем применения нескольких незаконных моделей одновременно. При этом какой-то способ может использоваться для направления правоохранительных органов по ложному следу. Зачастую не помогает и фрод-мониторинг .

Сегодня большинство специалистов приходят к единому выводу о том, что составить исчерпывающий перечень всех типов телекоммуникационного фрода невозможно. Это вполне объяснимо. В первую очередь, технологии не стоят на месте: идет их постоянное развитие. Во-вторых, необходимо учитывать специфику этого направления преступной деятельности. Телекоммуникационное мошенничество тесно связано с реализацией конкретных услуг определенных операторов связи. Соответственно, кроме общих сложностей, у каждой компании будут возникать свои, присущие только ей специфические проблемы.

Общие принципы борьбы

Любой оператор должен иметь представление о существующих видах телекоммуникационного мошенничества. Классификация помогает упорядочить деятельность, направленную на борьбу с преступлениями.

Наиболее распространенным считается разделение фрода по функциональным сферам:

- роуминговый;

- транзитный;

- СМС-фрод;

- VoIP- fraud;

- PRS- fraud.

Вместе с тем классификация не облегчает оператору решение задачи по обеспечению защиты от мошенничества. К примеру, транзитный фрод предполагает реализацию огромного количества мошеннических схем. Несмотря на то что все они в той или иной степени связаны с предоставлением одной услуги - транзитом трафика, выявляются они при помощи совершенно разных инструментов и методов.

Альтернативная классификация

Учитывая сложность проблемы, при планировании деятельности по фрод-мониторингу операторам следует использовать типологизацию мошеннических схем в соответствии с методами их детектирования, выявления. Эта классификация представлена в виде ограниченного перечня классов фрода. Любую возникающую, в том числе ранее не учтенную схему мошенничества оператор может отнести к какому-либо классу в зависимости от метода, применяемого для ее раскрытия.

Отправной точкой для такого деления будет выступать представление о любой модели как о сочетании 2-х компонентов.

Первым элементом является "предфродовое состояние". Оно предполагает определенную ситуацию, сочетание условий, возникшие в настройках системы, в бизнес-процессах, благоприятные для реализации мошеннической схемы.

К примеру, существует такая модель, как "фантомные абоненты". Эти субъекты получили доступ к услугам, но в билинговой системе не зарегистрированы. Это явление и называется "предфродовым состоянием" - рассинхронизация данных между элементами сети и учетными системами. Это, разумеется, еще не фрод. Но при наличии этой рассинхронизации он вполне может быть реализован.

Вторым элементом является "фродовое событие", т. е. действие, для которого организована схема.

Если продолжить рассматривать "фантомных абонентов", действием будет считаться СМС, звонок, транзит трафика, передача данных, совершенные одним из таких абонентов. В связи с тем, что в биллинговой системе он отсутствует, услуги оплачены не будут.

Фрод и GSM

Техническое телекоммуникационное мошенничество порождает множество проблем.

В первую очередь, вместо контролируемого и законного соединения рассылки осуществляются с непонятного устройства. Усложняется ситуация тем, что содержание сообщений нельзя модерировать (проверять).

Во-вторых, кроме убытков от неоплаченных рассылок, у оператора увеличиваются прямые затраты на расширение сети из-за повышенной нагрузки на устройства вследствие нелегального сигнального трафика.

Еще одна проблема - сложности при взаимозачетах между операторами. Разумеется, никто не хочет оплачивать пиратский трафик.

Эта проблема приобрела угрожающие масштабы. Для выхода из сложившейся ситуации Ассоциация GSM разработала несколько документов. В них раскрывается понятие смс-фрода, даются рекомендации по основным методам его детектирования.

Одной из причин распространения СМС-мошенничества специалисты называют несвоевременное обновление ОС телефона. Как показывает статистика, большое количество пользователей не хотят покупать новый телефон, пока используемый аппарат не выйдет из строя. Из-за этого более чем на половине устройств используется старое программное обеспечение, которое, в свою очередь, имеет бреши. Ими и пользуются мошенники для реализации своих схем. Между тем и современные версии имеют свои уязвимости.

Устранить проблему можно, обновив систему до последней версии и запустив приложение, выявляющее уязвимости.

Необходимо помнить, что злоумышленники не разделяют мобильную и фиксированную связь. Схемы фрода могут быть реализованы в любой уязвимой сети. Мошенники изучают особенности и той, и другой связи, выявляют похожие бреши и проникают в них. Конечно, абсолютно исключить угрозу нельзя. Однако устранить наиболее явные уязвимости вполне возможно.

Мы выпустили новую книгу «Контент-маркетинг в социальных сетях: Как засесть в голову подписчиков и влюбить их в свой бренд».

Фрод – это разновидность мошенничества в области информационных технологий, любая утечка личных данных, которая приводит к обогащению злоумышленников.

Больше видео на нашем канале - изучайте интернет-маркетинг с SEMANTICA

![]()

Как работает фрод в жизни

Рассмотрим на практике, что считается фродом.

Лариса хочет приобрести красивую и качественную сумочку, но за низкую цену. Она просматривает интернет-магазины с предложениями и находит идеальную модель. На сайте она кладет ее в корзину, оформляет заказ и производит оплату товара. Она не учитывает, что сайт, на котором она заказала желанную сумочку и произвела оплату – небезопасный, и все данные ее банковской карты узнали мошенники.

После получения данных карты Ларисы мошенник быстро ищет метод получить ее деньги. Нарушитель находит продавца и приобретает у него товар за 10 000 рублей. Продавец приобретает у своего поставщика продукт за 7 000 рублей, и сразу его продает мошеннику за 10 000 рублей.

Лариса смотрит выписку со своей карты, и понимает, что ее денежные средства куда-то исчезают. Она идет в банк и просит разобраться и вернуть ее заработанные деньги. Банк удовлетворят заявление Ларисы и запрашивает принудительный возврат средств с продавца – 10 000 рублей, и взимает комиссию 2 000 рублей.

Итоги истории:

- Лариса вернула все деньги и ищет новое место для приобретения сумочки.

- Банк выполнил просьбу клиента и повысил свою репутацию.

- Платежный процессинг взял данного продавца во внимание. Если повторное мошенничество проявится, то платежный процессинг отказывается сотрудничать с небезопасным интернет-магазином и предоставлять услуги данному продавцу.

- Поставщик заработал деньги, возврат он не сделает. Грамотная защита от фрода – обязанность продавца.

- Мошенник остался довольным с бесплатным товаром, купленным за чужие деньги, списанные с банковской карты.

Продавец (интернет-магазин) понес убытки:

- 7 000 тыс. рублей поставщику;

- 10 000 тыс. рублей Ларисе;

- 2 000 тыс. рублей штраф банку.

Вот как фрод может навредить неопытному продавцу.

Почему опасно пропустить фрод

Самые весомые потери возникают у низкомаржинального бизнеса. К примеру, при маржинальности продаж в 2-3%, ТСП будет необходимо продать пару десятков товаров, чтобы перекрыть появившиеся убытки по одной фродовой операции. Помните, что главное в таких действиях то, что высокий средний чек ухудшает ситуацию и создает новые критерии для мошенников. Самыми востребованными категориями и отраслями для фродовых операций являются путешествия и розничная реализация товаров.

Фрод в области информационных технологий является масштабным организованным бизнесом. Интернет-преступники объединяются в группировки, которые осуществляют свои мошеннические действия в каждой сфере.

Нарушители закона делают свои сообщества в социальных сетях, на различных форумах и делают это с одной целью – улучшать навыки, собирать общие знания, делиться своим опытом и распространять наиболее оптимальные схемы атак. Все это помогает преступникам в сети получить максимальную производительность и довести несанкционированные операции до совершенства.

Какие виды фрода бывают

В 1999 г. Ф. Госсет и М. Хайленд выделили 6 типов этого мошенничества:

- Subscription fraud – контрактный тип, который представляет собой неверное указание данных при заключении договоров при абонентской оплате.

- Stolen fraud – использование украденного телефона.

- Access fraud – перепрограммирование идентификационных номеров телефонов.

- Hacking fraud – самый распространённый тип. Незаконное проникновение в систему безопасности компьютерной сети.

- Technical fraud – технический фрод, который подразумевает собой изготовление незаконных платежных карт.

- Procedural fraud – процедурный вид, который мешает бизнес-процессам.

Как можно распознать мошенничество: подозрение на фрод

Подозрение на фрод – это способ предотвратить любые несанкционированные действия мошенников.

Распознать его можно по разнообразным действиям:

- Слишком высокая скорость загрузки.

- Шаблонное поведение пользователя (равные временные промежутки между переходами на сайте).

- Минимальный временный промежуток между переходом по объявлению и покупкой.

- Разное местоположение у одного и того же клиента.

- Множество кликов с одного IP/ID.

- Время жизни потребителя - максимум 3 дня.

- Высокая активность ночью.

Как мошенник может получить данные карты

Распространенные методы перехвата персональных данных:

- Покупатель оплачивает продукт или услугу на незащищенном и непроверенном сайте (интернет-магазин с низким уровнем защиты), и персональные данные перехватывают нарушители.

- Клиент использует банкомат, который имеет скимминговое устройство. При этом человек предоставляет неограниченный доступ к денежным средствам.

- Потребитель делает покупку в интернет-магазине и оплачивает товар электронным кошельком, используя общественный Wi-Fi. После этого мошенник получает доступ ко всем привязанным к электронному кошельку картам.

Как бороться с фродом

Качественный антифрод – специализированный сервис, который гарантированно справляется со всеми манипуляциями мошенников, и не позволяет обналичивать денежные средства и приобретать продукцию по чужим банковским картам через интернет-магазин.

Почему отклоняются платежи? Как интернет-магазины защищаются от мошенников? Как определить, настоящей картой вам платят или ворованной? Что обеспечивает защиту e-commerce от фрода? На эти вопросы отвечает система электронных платежей PayOnline .

Что такое фрод

Термин «фрод» произошел от английского слова «fraud», что в переводе на русский язык переводится как «мошенничество». В широком значении фрод — это несанкционированные действия и неправомочное пользование ресурсами в сфере IT. Существует множество типов фрода, при этом обманутыми могут оказаться и пользователи, и продавцы, и банки. В большинстве случаев объектом фрода становятся данные платежных инструментов - банковских карт, электронных кошельков, мобильных средств, хотя фродом можно назвать любую утечку персональных данных, ведущую к обогащению злоумышленника.

По данным портала www.banki.ru , самый популярный тип мошенничества с банковскими картами - это так называемый «friendly fraud» («дружеский фрод»). Как работает механизм «FF»? Владелец карты совершает покупку в Интернете, а затем требует от банка проведения чарджбэка (charge-back) - возврата средств на карту вследствие неоказания услуги. И, если магазин не может доказать необоснованность претензий плательщика, банк должен возместить владельцу карты требуемую сумму. А «косты» ложатся, естественно, на интернет-магазин.

Интернет-магазины могут пострадать от хакеров, незаконно проникающих в систему сайта, собственных сотрудников, неправомочно использующих базы данных компании, недобросовестных клиентов, указывающих неверные платежные данные с целью неоплаты, либо инициирующих возврат средств уже после отгрузки товара или оказании услуги.

Как плательщик может стать жертвой мошенничества

Обычные же покупатели сталкиваются с множеством угроз, которые поджидают их как онлайн, так и оффлайн. Достаточно немного потерять бдительность, и это может сыграть злую шутку. Чем больше инструментов для хранения денежных средств и оплаты покупок изобретается, тем больше появляется способов их украсть. Если ещё пару десятков лет назад самой страшной пропажей был кошелек с наличными, то теперь ситуация осложняется тем, что практически у каждого из нас есть несколько носителей денежных средств. А злоумышленники готовы сделать всё, чтобы получить их данные.

Например, завладев мобильным телефоном жертвы, мошенник может получить доступ к счету мобильного оператора, банковскому приложению, с которого удобно перевести деньги онлайн, реквизитам карт, которые могут храниться в виде фото или передаваться в сообщении другу, электронным картам (NFC, или Near field communication метки превращают сам смартфон в банковскую карту).

Привязав SIM-карту к банковскому счету пользователь, с одной стороны, защищает себя. Информация по платежам моментально приходит в виде SMS оповещений, а для подтверждения оплаты нужно пройти процедуру 3DS и ввести код, полученный в SMS (подробно о 3DS читать ). Смартфон становится своего рода дополнительным идентификатором покупателя. Но стоит его лишиться - и картина меняется.

Говорить о краже самой карты даже не приходится. Сегодня достаточно номера карты и CVV/CVC кода, чтобы перевести деньги с карты на карту. Для получения данных карты используются такие методы как «фишинг» и «скимминг». Скимминг - установка на банкоматы поддельного считывающего устройства и клавиатуры, которые позволяют получить данные с магнитной полосы и ПИН-код, а затем изготовить копию карты и снять с неё средства. Фишинг же более разнообразен в своих подходах. По сути, злоумышленники буквально «выуживают» у пользователя реквизиты банковских карт с помощью поддельных сайтов, фейковых платежных форм, звонков «якобы» сотрудников банка, СМС-сообщений и взломанных аккаунтов друзей в социальных сетях. Методов существует масса, и единственная и самая простая защита от них - никому ни при каких условиях не передавать данные своих платежных инструментов.

В интернете дела обстоят не лучше - у многих россиян онлайн шоппинг стал таким же привычным делом, как поход в магазин за хлебом. И о том, как действуют современные мошенники в Рунете и как с этим бороться, мы расскажем подробнее.

Карточный фрод в сети

От карточного фрода может пострадать и интернет-магазин, и банк, и непосредственно сам держатель карты. В случае утечки данных карт, злоумышленники стараются снять максимальную сумму денег и не оставить следов, чтобы интернет-магазины разбирались с банками, кто же всё-таки должен возместить утраченную сумму. За владельцами карт уследить невозможно - интернет-магазин не может знать, кто находится по ту сторону экрана: злоумышленник или добропорядочный клиент. Риск есть всегда, но чтобы приблизить его значение к нулю существует множество инструментов проверки платежей и верификации плательщиков. Об одной из них, системе мониторинга мошеннических операций, или «системе антифрод», пойдет речь далее.

Что такое антифрод и как он работает

Общая схема работы практически любого механизма фрод-мониторинга выглядит следующим образом: в момент совершения оплаты с помощью банковской карты собирается несколько показателей (у каждой антифрод системы они разные) - начиная от IP адреса компьютера и заканчивая статистикой оплат по этой карте. Количество фильтров может превышать сотню (например, у системы электронных платежей PayOnline их более 120). Система имеет набор правил, то есть лимитов фильтров безопасности. Каждый из фильтров проверяет пользователя - его персональные и карточные данные. Цель системы - убедиться в том, что пользователь является реальным владельцем карты, совершающим покупку на сайте. В случае выявления подозрительной активности, то есть превышения какого-либо значения параметра, фильтр автоматически блокирует возможность совершения платежа по этой карте. Рассмотрим процесс работы антифрод системы пошагово.

Пользователь совершат оплату на сайте. Информация о платеже попадает в систему fraud-мониторинга. В этот момент антифрод обладает двумя информационными пакетами: информацией о данном единичном платеже и профилем среднестатистического плательщика данного интернет-магазина. Алгоритмы работы системы fraud-мониторинга позволяют оценить ряд факторов, среди которых основными являются:

- Страна, из которой совершается платеж.

- Страна банка, выпустившего карту.

- Размер платежа.

- Количество платежей с карты.

- Платежная история банковской карты.

- Профиль среднестатистического плательщика магазина.

Транзакция проходит первичный анализ на основании этих и других факторов. На основании анализа ей присваивается «метка», которая характеризует способ обработки транзакции. Существуют три типа меток. «Зеленая» отмечает транзакции с низкой вероятностью возникновения мошеннической операции. «Желтой» меткой отмечаются транзакции, в которых шанс возникновения мошеннической операции выше среднего, и для проведения платежа потребуются дополнительного внимания. «Красной» отмечаются транзакции, которые с наибольшей вероятностью могут оказаться мошенническими, и при их проведении потребуется документальное подтверждение аутентичности владельца карты.

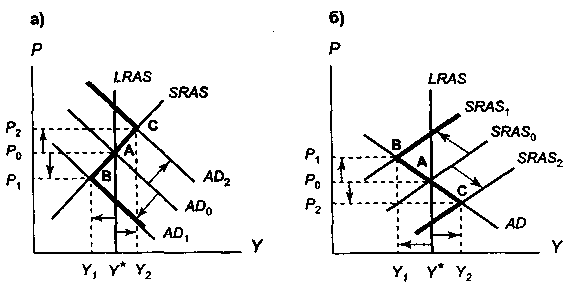

«Судьба» каждой метки индивидуальна. В графическом виде мы представили жизненный цикл транзакций всех трех типов на Рисунке 1. Далее на нескольких простых примерах мы рассмотрим типовые транзакции всех «цветов» и расскажем, какие проверки определяет транзакциям система fraud-мониторинга в зависимости от уровня риска возникновения фрода.

Рисунок 1. «Жизненный цикл» транзакций с разными уровнями риска возникновения мошеннической операции

С «зелеными» транзакциями все максимально просто: например, плательщик осуществляет оплату из России, картой, выпущенной российским банком. Сумма платежа не превышает среднего чека магазина.

Система мониторинга присваивает транзакции «зеленую» метку. Далее транзакция отправляется на авторизацию с помощью 3-D Secure. А если карта не подписана на сервис одноразовых паролей или банк-эмитент еще не поддерживает данный сервис, запрос на авторизацию этой транзакции будет направлен в процессинговый центр банка-плательщика обычным способом - напрямую.

Средний уровень риска возникновения fraud-а определяет иной путь проверки оплаты на легитимность. Метка «желтого» цвета присваивается транзакциям со средним и выше среднего уровнями риска возникновения мошеннических операций. Например, в российском интернет-магазине покупка оплачивается банковской картой, выпущенной в России, но размер среднего чека заметно превышает средний «по больнице».

Система помечает данную транзакцию «желтой» меткой, и для ее авторизации могут потребоваться дополнительные действия плательщика. Если карта подписана на 3-D Secure, то транзакция (как и в случае с «зеленой» меткой), будет авторизована с использованием одноразового пароля. Однако если плательщик не может воспользоваться этим способом авторизации платежа, то его банковская карта будет автоматически направлена на онлайн-валидацию или ручную проверку.

«Красную» метку система фрод-мониторинга автоматически присваивает транзакциям с высоким уровень риска совершения мошеннических операций. Например, оплата в российском интернет-магазине осуществляется картой, выпущенной в США, а плательщик находится в Испании.

Если платежи с помощью данной банковской карты ранее не совершались через PayOnline, система fraud-мониторинга пометит транзакцию «красной меткой» и переведет ее из автоматического режима авторизации в ручной. Такой платеж будет отправлен на ручную модерацию специалистам департамента рисков. Для аутентификации владельца банковской карты потребуется документальное подтверждение - отсканированное изображение банковской карты и документа, удостоверяющего личность владельца. После предоставления корректных сканов документов операция переводится из «красного» в «зеленый» цвет и направляется на авторизацию в процессинговый центр банка. Сомнительные операции, не прошедшие ручную модерацию, отклоняются во избежание риска возникновения мошеннических операций.

Таким образом, анализ транзакций автоматически проводится системой fraud-мониторинга сразу на трех уровнях: единичная банковская карта; профиль предприятия электронной коммерции; общий поток транзакций, обрабатываемых IPSP. Вкупе с постоянно совершенствующимися алгоритмами автоматического сбора, обработки и анализа данных о совершенных платежах многоуровневый анализ транзакций позволяет системе fraud-мониторинга своевременно изменяться, повышая уровень безопасности совершения оплат на сайтах клиентов и снижая риски по всем видам фрода, свойственным интернет-коммерции.

На текущий момент риск возникновения мошеннических операций, совершаемых через PayOnline, составляет всего 0,02%.

Что настораживает систему фрод-мониторинга?

Что может вызвать подозрение у антифрод системы? Вот некоторые параметры, которые, скорее всего, заставят систему мониторинга мошеннических операций.

- Оплата по одной карте происходит с различных устройств, идентифицированных различными IP адресами.

- Обратная ситуация - с одного и того же устройства (IP адреса) производятся операции с помощью большого количества карт.

- С одной карты совершается несколько неудачных попыток оплаты (вероятно, пользователь не имеет возможности пройти процедуру подтверждения).

- Один клиент регистрируется под несколькими аккаунтами, используя разные адреса электронной почты, и платит с одной карты

- Имя плательщика, указанное на платежной форме, отличается от имени владельца карты.

- Разные страны регистрации интернет-магазина, банка-эмитента карты и покупателя.

Этот перечень «спорных ситуаций» может дать вам общее представление о логике работы системы. Специалисты по рискам и бизнес-аналитики стараются учесть все нюансы, добавляя новые фильтры, защищающие бизнес интернет-компаний от злоумышленников. Стоит отметить, что в зависимости от платежного сервис-провайдера логика работы системы фрод-мониторинга и ее параметры изменяются.

Ручная настройка: зачем и кому она нужна

Настройки системы фрод-мониторинга различаются в зависимости от типов бизнеса. Необходимо учитывать целый список параметров:

- среднестатистический профиль плательщика,

- размер среднего чека,

- уровень рисков в сегменте,

- особенности реализуемых товаров и услуг (цифровые они или физические).

Иногда бизнес имеет очень узкую специфику, и без индивидуальной настройки некоторые платежи просто не смогут пройти стандартные настройки антифрода, хотя и не будут являться мошенническими.

Например, ограничения по географии платежей критичны для сферы онлайн туризма: клиенту может понадобиться приобрести билет на самолет, находясь в командировке за границей, а система заблокирует такой платеж, так как он совершается не из той страны, где выпущена карта плательщика.

В этом случае применяется тонкая настройка фильтров: можно задать условия, согласно которым платеж будет пропускаться, даже если не выполняется условие, географии платежа. Подобные изменения вносятся в систему только после анализа возможных рисков, под контролем специалистов и после согласования изменений с представителем интернет-магазина.

Собственноручное вмешательство в работу системы может привести к большим потерям - при одобрении мошеннических операций интернет-магазин будет обязан вернуть деньги на карту владельца, даже если товар уже был отгружен мнимому покупателю. Более того, на магазин может быть наложен штраф в зависимости от объемов мошенничества, а при повторении подобных ситуаций - особые санкции от международных платежных систем (МПС).

Плюсы и минусы системы антифрод

Плюсы системы мониторинга мошеннических операций очевидны - автоматическое отклонение сомнительных транзакций, защита интернет-магазина от последующих разбирательств с банками, платежными системами и реальными владельцами карт. И, конечно же, минимизация репутационных и финансовых рисков. Репутация магазина не пострадает, и пользователи будут доверять такому ресурсу, а значит, их лояльность будет расти.

Но, как и у любого сервиса, у системы фрод-мониторинга есть свои «издержки производства». Отклонение платежей может привести к потере клиентов, а значит, прибыли. Без должной настройки фильтры могут не пропускать значимые для интернет-магазина транзакции, что точно не понравится покупателям.

При выборе платежного сервис-провайдера стоит обратить внимание на заявленную конверсию в успешные платежи: сервисы, гарантирующие «100% успешных оплат», скорее всего, либо намеренно переоценивают свой функционал, либо подвергают клиентов риску стать жертвой злоумышленников. Например, уровень конверсии в успешные платежи после «ручной» настройки (или у стандартных интернет-магазинов со стандартной клиентской аудиторией) системы электронных платежей PayOnline варьируется в рамках 93-96% - и это очень хороший показатель для рынка.

Еще одним неприятным, но важным моментом, с которым придется столкнуться при разработке системы фрод-мониторинга на стороне интернет-магазина, станет защита данных пользователей, как персональных, так и платежных. Необходимо будет пройти сертификацию соответствия требованием стандарта PCI DSS, а также учесть ограничения на хранение и обработку данных, регулируемые законом. Это относится скорее к тем, кто всё-таки берется за самостоятельную разработку антифрода, поэтому подробно вдаваться в детали в данной статье мы не будем.

Кто предоставляет услуги антифрод и почему лишь единицам стоит вкладываться в собственные разработки

Мониторинг мошеннических операций - необходимость в современных реалиях электронной коммерции. Для банка затраты на поддержку и развитие антифрод-системы - это более чем приемлемая сумма, которая многократно окупится в процессе использования.

Для платежного сервис-провайдера (такого как PayOnline) система фрод-мониторинга является одним из ключевых сервисов, который она предоставляет компаниям-клиентам.